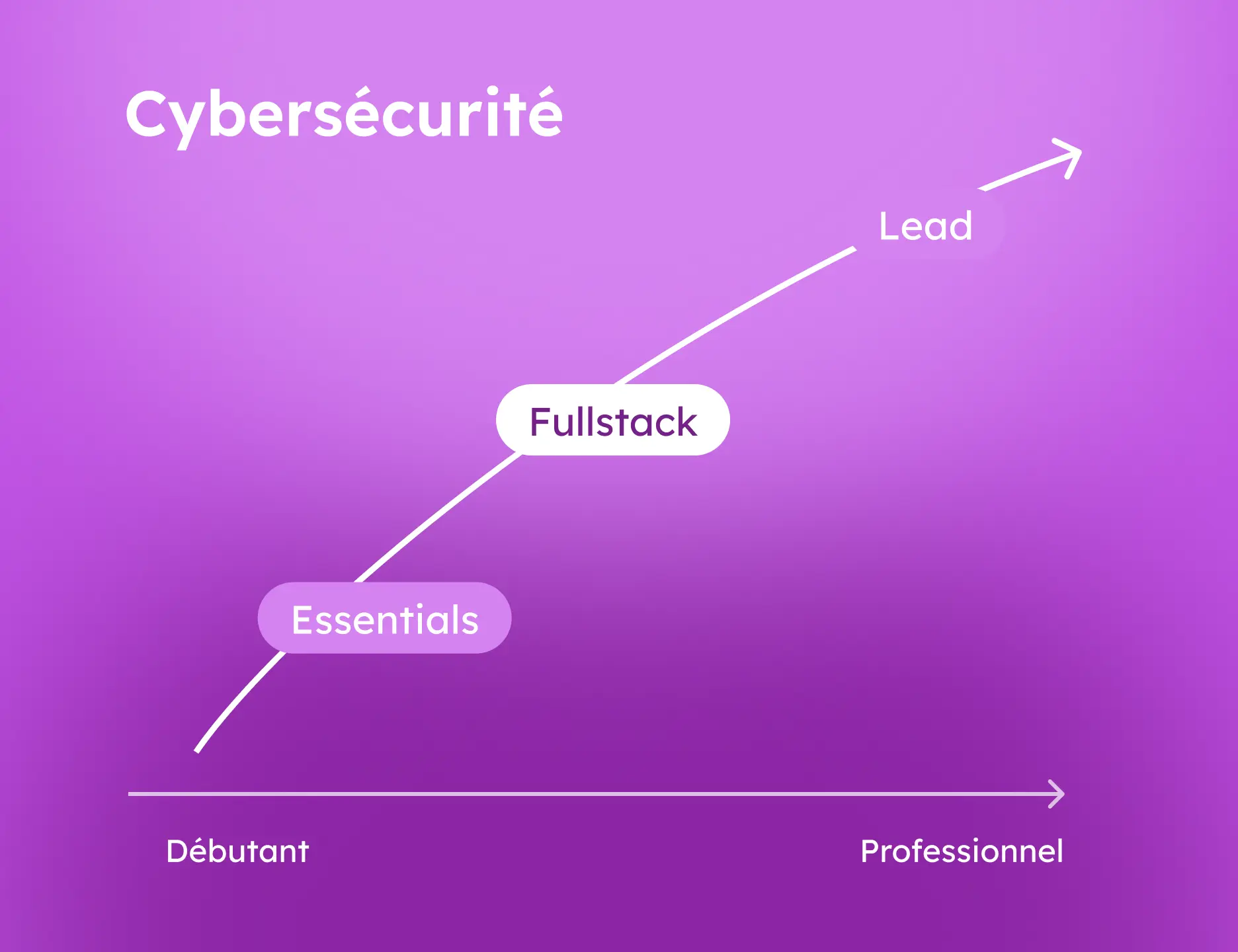

Formation Responsable de la Sécurité des Systèmes d'Information

En 450h de formation, maîtrisez tous les pans de la sécurité informatique, apprenez à protéger une infrastructure et obtenez votre premier poste de RSSI.

Devenez RSSI en 450h

Face aux menaces de cyber-attaques, les entreprises ont besoin d'experts en cybersécurité, capables de protéger leurs systèmes d'information. Pour cela, elles recrutent en nombre des RSSI à des salaires très attractifs.

À la fin de votre formation en Cybersécurité chez Jedha, vous serez capable de :

- Identifier et exploiter les vulnérabilités d'une organisation

- Appliquer les principes de sécurité et protéger une infrastructure

- Détecter une cyberattaque et y répondre

Le programme de notre formation pour devenir RSSI

Contenu de la card compilé au chargement

Contenu de la card compilé au chargement

Menaces Cyber

Dans ce premier module, vous découvrirez les principales menaces en cybersécurité ainsi que les différents types d’acteurs malveillants qui ciblent les organisations.

Vous apprendrez à analyser des rapports de cybersécurité, à identifier et classer les groupes APT et à cartographier leurs tactiques, techniques et procédures. Vous serez également initié aux méthodes de collecte de renseignements en source ouverte (OSINT).

Outils & Technologies

Compétences maîtrisées

- MITRE ATT&CK : un framework essentiel pour cartographier les techniques, tactiques et procédures des hackers.

- OSINT : pour collecter des renseignements en sources ouvertes afin de mieux comprendre les adversaires et leur mode opératoire.

- OpenCTI : initiation à l’une des plateformes de Threat Intelligence les plus populaires pour centraliser, structurer et analyser les informations.

Sécurité des applications

Vous rentrerez ensuite dans le concret en apprenant à sécuriser les applications utilisées par les entreprises.

Au programme : mise en place de campagnes de sensibilisation au phishing, protection des bases de données SQL, attaque et défense d’applications web, sécurisation des environnements Cloud.

Outils & Technologies

Compétences maîtrisées

- Phishing : mise en place de campagne de sensibilisation.

- SQL : exploitation des vulnérabilités de bases de données (PrivEsc via Store Procedures) et sécurisation des bases de données relationnelles.

- Web : exploitation des vulnérabilités des applications web via injections SQL & XSS ou des API (JWT). Sécurisation des applications web (TLS, SSL) et de leur processus de mise en production (CI/CD).

- Cloud : utilisation d’AWS et des principaux services & outils de sécurisation (IAM, VPC, NACLs, Cloud Watch).

Sécurité des réseaux

Prochaine étape de votre montée en compétences : la sécurisation des réseaux. Vous commencerez par apprendre à construire un réseau de A à Z, afin de bien comprendre son architecture, ses points faibles potentiels et comment les sécuriser efficacement.

À la fin de ce module, vous serez capable de représenter un réseau selon les modèles OSI & TCP/IP, créer et isoler des sous réseaux grâce aux VLANs, analyser des packets grâce à Wireshark et mettre en place des systèmes de détection et d’intrusion (IDP/IPS).

Outils & Technologies

Compétences maîtrisées

- OSI & TCP/IP : représentation des réseaux et maîtrise des protocoles les plus courants (DNS, SMTP, POP3, FTP etc.).

- Architecture d’un réseau : construire des réseaux de A à Z (adressage IP, routage) selon les bonnes pratiques d’architectures et d’automatisation, à l’aide d’Ansible.

- Sécurisation d’un réseau : exploitation des principales failles réseaux (ARP Spoofing, VLAN hopping, DHCP starvation), bonnes pratiques de sécurisation (VPN, Firewall) et surveillance de l’activité grâce aux outils de monitoring comme Zabbix et Wireshark.

Sécurité des systèmes

Une fois maîtrisée la sécurisation des applications et des réseaux, vous serez en capacité d’apprendre à sécuriser des systèmes. Vous débuterez par les systèmes Linux où vous apprendrez à gérer les utilisateurs, groupes, processus et systèmes de fichiers, jusqu’à comprendre et exploiter le fonctionnement du kernel. Ensuite, vous découvrirez des usages avancés de Linux, en conteneurs (Docker) et en réseaux (LDAP).

La seconde partie du module sera consacrée à Windows, avec une approche similaire. Vous irez jusqu’à l’exploitation et la sécurisation de Windows Active Directory, qui est aujourd’hui très utilisé en entreprise.

Outils & Technologies

Compétences maîtrisées

- Linux Security : exploitation des failles de configuration des systèmes Linux, des failles kernel et des failles conteneurs.

- LDAP : gestion avancée des utilisateurs sur plusieurs systèmes Linux et exploitation des failles liées.

- Windows Security : maîtrise des fonctionnalités d’administration système Windows et exploitation des principales failles.

- Windows Active Directory : utilisation d’Active Directory et exploitation des principales vulnérabilités (NTLM Relay, Kerberoasting).

Purple Team

Alors que votre formation touche à sa fin, vous maîtrisez désormais la sécurisation des systèmes, des réseaux et des applications. Ce dernier module théorique a pour objectif de consolider vos acquis et de vous transmettre les bonnes pratiques essentielles en cybersécurité.

Vous commencerez par découvrir le fonctionnement d’un Security Operations Center (SOC) et le rôle stratégique de la Blue Team. Vous aborderez ensuite les principes de GRC au sein d’une organisation. Enfin, vous explorerez l’univers de la Red Team, où vous approfondirez vos compétences en pentest.

Outils & Technologies

Compétences maîtrisées

- Incident Response : détection des attaques depuis un SIEM, conduite d’analyses statiques et dynamiques de malware, réponse aux incidents.

- Forensics : analyse des artefacts disques, mémoire ou réseau pour détecter des preuves de compromission.

- Gouvernance, gestion des risques et conformité (GRC) : évaluation des risques à l’échelle de l’organisation selon le framework NIST.

- Pentesting : réalisation de pentests et de rapports actionnables par les différentes équipes techniques.

Carrière & Projet final

Pour faciliter votre insertion professionnelle, un expert confirmé en cybersécurité vous livrera sa vision du marché et vous prodiguera des conseils concrets lors d’une séance de coaching carrière dédiée à la recherche de votre premier poste.

Puis vous mettrez en action l’ensemble de vos nouvelles compétences lors d’un projet final complet. Vous concevrez une infrastructure de A à Z, puis vous alternerez entre les rôles de SysAdmin, de Red Team et de Blue Team, en la défendant et en l’attaquant selon différents scénarios réalistes.

Outils & Technologies

Compétences maîtrisées

- Amélioration de votre CV : pour qu’il soit impactant et conforme aux standards des professionnels de la sécurité informatique.

- Présence en ligne : perfectionnement de votre profil LinkedIn et initiation au "branding personnel" pour renforcer votre notoriété sur les plateformes professionnelles.

- Préparation pour les entretiens : méthodes et conseils pour vous distinguer et mettre en avant vos compétences spécialisées.

- Application directe de vos nouvelles compétences en cybersécurité : reconnaissance, attaque, évasion, défense et reporting.

Obtenez une certification Bac+4 en 3 mois

À l'issue de votre formation pour devenir RSSI, vous serez en mesure d'obtenir 2 types de certifications pour faire valoir vos compétences sur le marché du travail :

Téléchargez le programme de nos formations

- Excellence académique et technique

- Apprentissage par la pratique

- Formations adaptées à vos besoins

Rechargez la page et ressayez d'envoyer le formulaire.

Nos prochaines sessions de formation

Suivez votre formation à distance ou dans l'un de nos 17 campus à Paris, Lyon, Lille, Marseille, Bordeaux, Toulouse, Nantes et dans bien d'autres villes de France et d'Europe.

Temps plein

Temps plein

Temps plein

Temps partiel

Temps partiel

Choisissez l’excellence pour vous former en Cybersécurité

Développeur Systèmes Embarqués @ SWING-WS

A suivi la formation Cybersécurité Fullstack

Parfaitement accompagné du début à la fin

Je viens du milieu de l'IT (je suis développeur à la base) et je souhaitais me reconvertir vers la cybersécurité. J'ai comparé plusieurs écoles avant d'arrêter mon choix sur Jedha : le contenu de leur formation me paraissait plus complet et professionnel que les autres. Du fait de mon expérience passée, j'ai trouvé les premiers modules un peu longs mais revoir les bases m’a bien servi et surtout cela a permis de mettre tout le monde au même niveau. J'ai personnellement beaucoup appris en méthodologie et la formation a confirmé mon choix de reconversion. Un grand merci à l'équipe de Jedha et particulièrement aux intervenants qui nous ont parfaitement accompagné tout au long de la formation.

Voir plusReconversion réussie de Responsable Qualité à RSSI @ House of Aby

A suivi la formation Cybersécurité Fullstack

Le programme est très complet et couvre tous les aspects essentiels de la cybersécurité

J'ai choisi Jedha pour me reconvertir dans la cybersécurité et j'en suis très satisfait ! La formation est certes intense mais l'étendue des sujets abordés, ainsi que la qualité des cours, des professeurs et des TA en valent largement la peine. Le programme est très complet et couvre tous les aspects essentiels de la cybersécurité : pentesting, monitoring, cryptographie, systèmes et réseaux. Chaque module est conçu pour être à la fois théorique et pratique, ce qui permet d'acquérir des compétences directement applicables sur le terrain. L'ambiance est conviviale, ce qui favorise une dynamique de groupe stimulante et propice à l'apprentissage !

Voir plusReconversion réussie de Chef de Projet Digital à Ingénieur en Cybersécurité @ Orange Cyberdefense

A suivi les formations Cybersécurité Fullstack & Lead

Les projets pratiques m’ont rendu rapidement opérationnel

Mon parcours en cybersécurité chez Jedha a été incroyablement enrichissant. J’y ai acquis des compétences essentielles tout en apprenant à relever les défis avec confiance. Les formateurs sont passionnés et les projets pratiques m’ont rendu rapidement opérationnel. Mais ce qui a vraiment fait la différence, c’est la camaraderie au sein de ma session. Le soutien de mes camarades a été déterminant dans ma progression. Une expérience unique qui a marqué mon parcours.

Voir plusFormez-vous à la sécurité des systèmes d'information

Réussissez votre reconversion comme Responsable de la sécurité des systèmes d'information avec notre formation. Vous pouvez la suivre sous forme accélérée à temps complet ou à temps partiel. La formation est disponible à distance ou en présentiel.

Temps complet (3 mois)

insert-icon_pre-required_s24

Modalités

- 450h d'apprentissage en classe

- Lundi à vendredi, 9h30 - 18h

- À temps complet sur 3 mois

insert-icon_location_s24

Localisation

En ligne ou sur l'un de nos 17 campus

insert-icon_smiley_s24

Avantages

- Formation accélérée

- Esprit de promo

- Discipline de travail

Temps partiel (7 mois)

insert-icon_pre-required_s24

Modalités

- 450h d'apprentissage hybride (travail en autonomie, cours, coaching)

- À votre rythme (2h par jour)

- À temps partiel sur 7 mois

insert-icon_location_s24

Localisation

En ligne

insert-icon_smiley_s24

Avantages

- Adapté à vos contraintes pros et persos

- Apprentissage en autonomie

- Accessible partout dans le monde

Pourquoi devenir RSSI ?

Face aux cyber-attaques et à leurs conséquences financières, le RSSI occupe un rôle de plus en plus stratégique en entreprise. Et son salaire en est la conséquence. Il est d'autant plus attractif que le marché manque de Responsable de la Sécurité des Systèmes d'Information.

RSSI Junior

Ingénieur Cybersécurité

Administrateur système et réseau

Analyste SOC Niveau 1

Vos questions sur les débouchés de la formation

La sécurité des réseaux informatiques enseignée par des professionnels

Nos maîtres Jedha, ce sont de véritables experts ! Ces professionnels en Cybersécurité possèdent une solide expérience sur le terrain. Grâce à leur expertise concrète, ils vous transmettront des connaissances pratiques, directement applicables en entreprise.

Gabriel Viller

Ethical Hacker & Enseignant

Mounir Nasr Allah

CTO

Anthony Coquer

Directeur général

Vos questions sur la formation

Comment devenir Responsable de la Sécurité des Systèmes d'Information ?

Pour devenir RSSI, vous pouvez suivre une formation accélérée de type Bootcamp spécialisée en sécurité informatique. Les formations intensives vous permettent d'acquérir les connaissances et les compétences attendues rapidement, tout en étant très professionnalisante.

Quel est le rôle du Responsable de la Sécurité des Systèmes d'Information ?

Le RSSI est chargé de protéger les systèmes informatiques d'une organisation en mettant en place des mesures de sécurité, en gérant les risques, en assurant la conformité aux normes de sécurité et en prévenant tout incident.

Pourquoi devenir RSSI ?

Avec les cyber-menaces qui pèsent sur les entreprises, devenir RSSI offre l'opportunité de jouer un rôle clé dans la protection d'une organisation. En même temps, vous bénéficiez de perspectives professionnelles très intéressantes avec l'opportunité d'une belle évolution de carrière.

En quoi consiste le quotidien d'un RSSI ?

Les tâches quotidiennes d'un RSSI comprennent l'analyse des risques de sécurité, la mise en place de politiques et de procédures de sécurité, la gestion des incidents de sécurité, et la sensibilisation à la sécurité au sein de l'organisation.

Quelles sont les compétences essentielles pour un RSSI ?

Un RSSI doit avoir une solide compréhension des risques cybers, des stratégies de protection à mettre en oeuvre, des normes légales et réglementaires en matière de données, ainsi que des compétences en leadership pour diriger les équipes de sécurité.

Quel est le salaire moyen pour un RSSI débutant ?

En début de carrière, un RSSI peut s'attendre à un salaire annuel compris entre 50 000 € et 60 000 € en France. Mais attention : ce montant est très variable, en fonction de la taille de l'entreprise, de son secteur d'activité mais aussi des compétences et de la formation du candidat !

La formation est-elle en français ou en anglais ?

Les cours en direct sont en français, avec des formateurs francophones. Les ressources pédagogiques sur notre plateforme d'apprentissage sont en anglais. Ce choix a été fait car il est essentiel pour votre évolution professionnelle dans le secteur de la Cyber de connaître les terminologies anglaises, car la plupart des outils et documentations sont exclusivement en anglais.

Quel est le coût total de la formation pour devenir RSSI ?

La formation coûte 7 500€, que vous optiez pour un cursus à temps plein, partiel, en présentiel, à distance ou en mode hybride.

Dois-je venir avec mon propre ordinateur ?

Nous ne fournissons pas d'ordinateur dans le cadre de nos formations. Il est donc essentiel que vous disposiez de votre propre machine et que celle-ci soit suffisamment puissante.

Vous trouverez ci-dessous les spécifications techniques minimales pour suivre la formation dans de bonnes conditions. Pour en savoir plus, et découvrir une sélection d’ordinateurs adaptés à nos formations, consultez notre article dédié.

- Système d'exploitation : Linux / Windows / MacOS. Les autres OS ne permettent pas de suivre la formation.

- RAM : 16 Go minimum.

- Stockage : SSD de 512 Go à 1 To.

- Processeur : Sur PC, Intel i5 minimum (idéalement Intel i7). Sur Mac, puces Apple Silicon M1 à M3.

Téléchargez le programme de nos formations

- Excellence académique et technique

- Apprentissage par la pratique

- Formations adaptées à vos besoins

Rechargez la page et ressayez d'envoyer le formulaire.

.webp)

.webp)